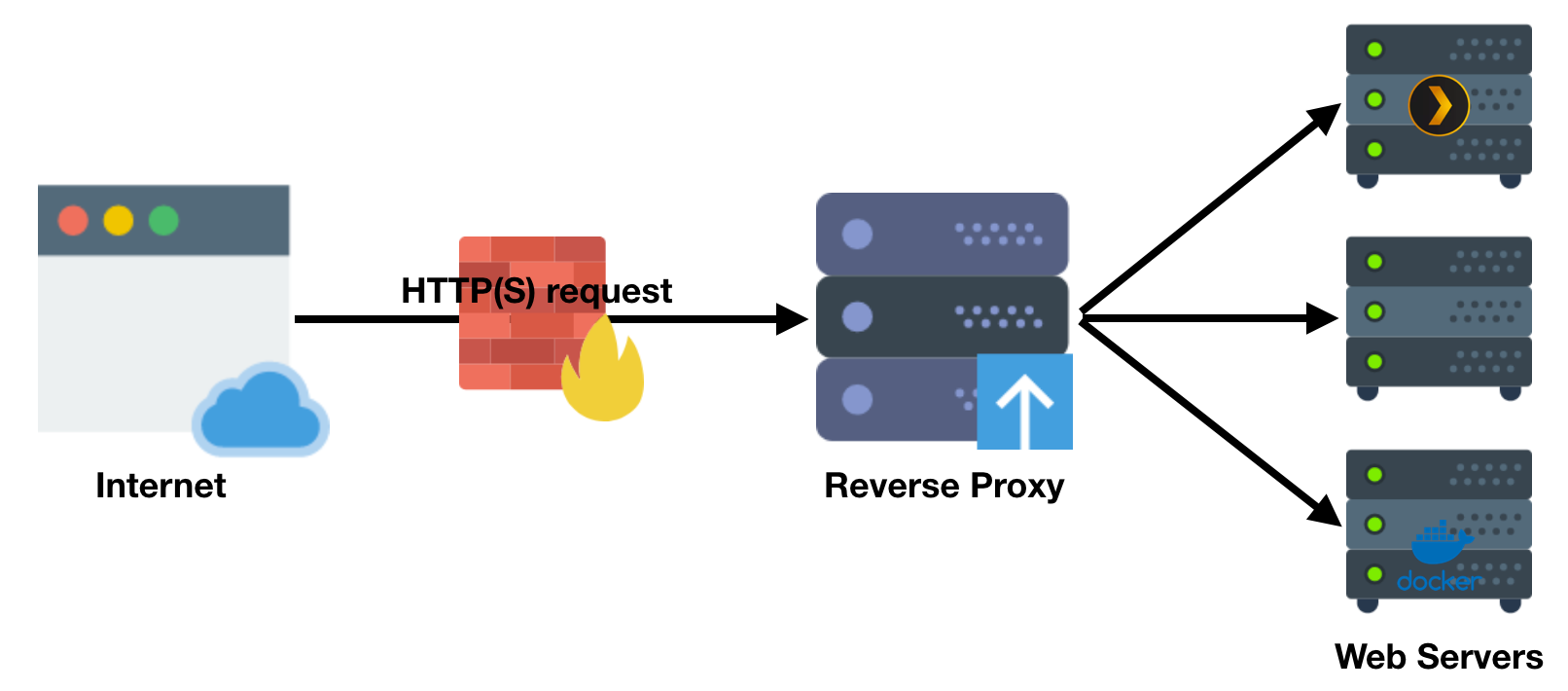

Ik ben het afgelopen jaar een fan geworden van Docker. Zeker sinds ik een nieuwe Synology NAS heb die krachtig genoeg is om meerdere containers langdurig en betrouwbaar te laten draaien. Nu is het opeens heel gemakkelijk om bijvoorbeeld een Learning Locker LRS server te draaien (compleet met redis en mongo db server), om daarnaast de Xerte Online Toolkit (incl. Mysql […]

ssl

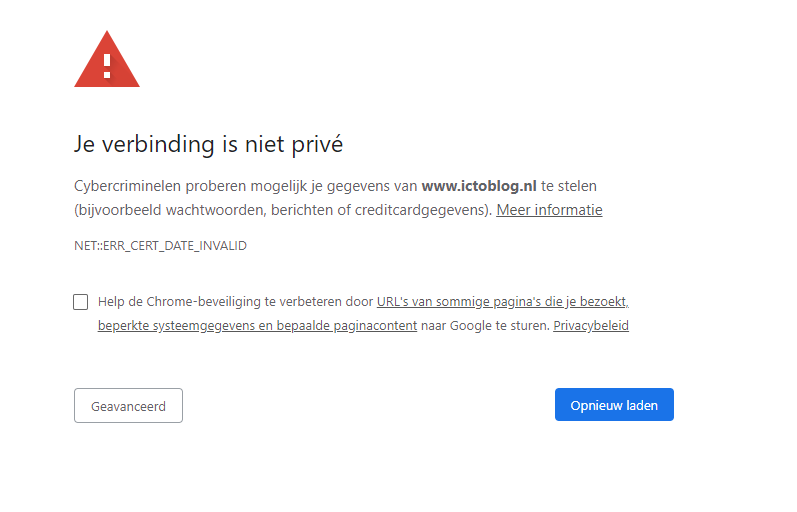

Oeps, dat is niet fijn “wakker worden” (ben al even op, maar ging net pas naar mijn site toe). Ik kreeg een grote waarschuwing dat mijn verbinding niet privé was, dat cybercriminelen mogelijk mijn gegevens zouden proberen te stelen. Het eerste klopte, het tweede gelukkig niet. Ik schrok omdat ik dacht dat ik gisteren dat probleem al opgelost had. Ik maak […]

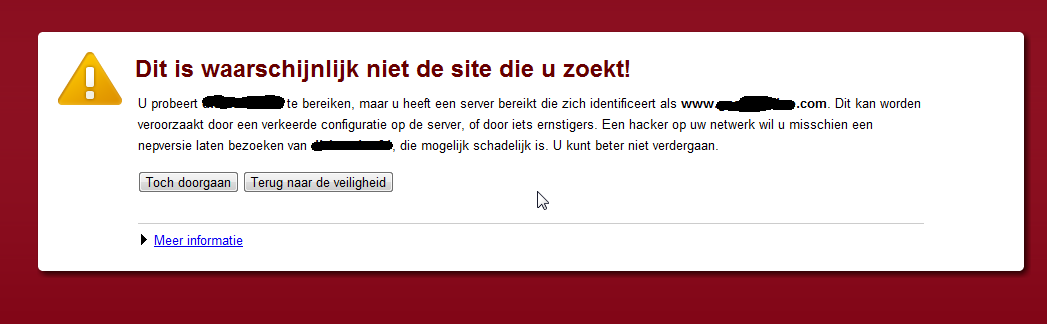

UPDATE: Lees zeker ook dit bericht aansluitend op het bericht hieronder: Veilig verbinding maken met WordPress via TLS 2.1/HTTPS Het bevat namelijk belangrijke aanvullingen! Het is al weer vier jaar geleden dat een blogpost schreef “Veilig verbinding maken met je Synology NAS via SSL“. Daarmee kon ik de verbinding tussen mijn laptop / iPad / iPhone en mijn server versleutelen. Dat was met […]

Ik maak al een paar jaar gebruik van een Synology 207+ als NAS in mijn thuisnetwerk. Op twee schijven die in RAID-1 configuratie gekoppeld zijn staan mijn foto’s en andere bestanden veilig opgeslagen. Ik heb ook via internet toegang tot die bestanden. En gebruikte daarvoor de ingebouwde optie om dat via een veilige HTTPS-verbinding te doen. Dan kunnen anderen dus niet […]