Afgelopen week had ik (tijdelijk, hij staat alweer dicht) poort 22 in mijn router thuis opengezet. Reden: ik wilde vanuit mijn webserver via SSH de backups doorzetten naar mijn netwerkschijf thuis. Netjes een apart account aangemaakt op de Synology, stevig wachtwoord verzonnen (de Synology kan een suggestie doen, daar had ik nog een paar willekeurige karakters aan toegevoegd) en klaar. Nu […]

beveiliging

Ik moet bekennen dat mijn antwoord op de vraag uit de titel eigenlijk altijd wel was “Mja, best wel” of iets langs die lijnen. Immers, de ingebakken firewall van mijn Ziggo-router houdt een oogje in het zeil voor wat betreft het verkeer dat van buiten naar binnen komt, ik heb geen servers die poorten open moeten hebben, als ik van buiten […]

In films doen hackers altijd de meest fantastische dingen. In no time breken ze van buiten en gebouw door de firewalls heen die een bedrijf heeft. Nog een aantal toetsaanslagen later en ze hebben toegang tot de mainframe en nog even later hebben ze de informatie die ze nodig hebben, het geld overgeboekt of gegevens gewijzigd. Toch blijkt dat soms niet […]

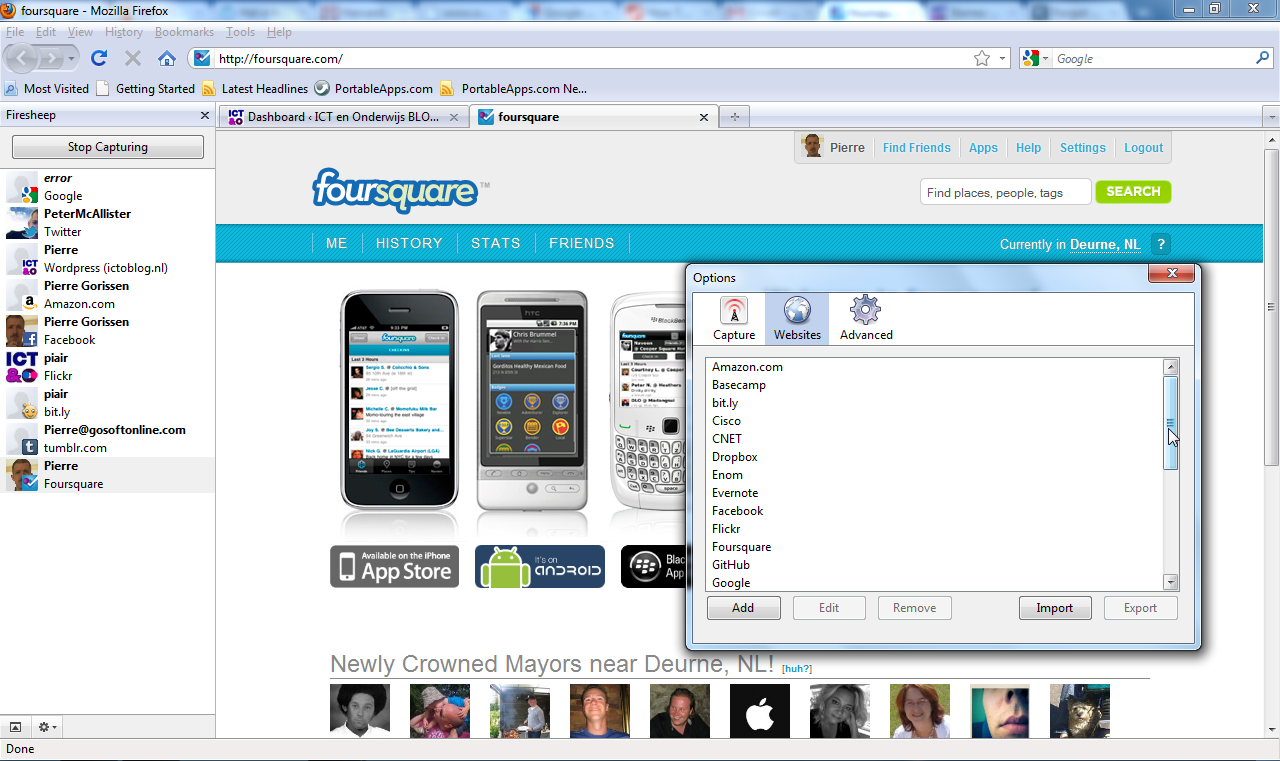

Het was iets waarvan ik al vaker gehoord had dat het gevaarlijk was: het maken van een verbinding met een “onbeveiligd” draadloos netwerk. Windows wil er standaard niet eens verbinding mee maken, geeft een waarschuwingsicoontje en een waarschuwingsbericht als je het toch doet. En terecht. Want het gevaar van een open verbinding is een stuk groter geworden. Je hoeft niets van […]

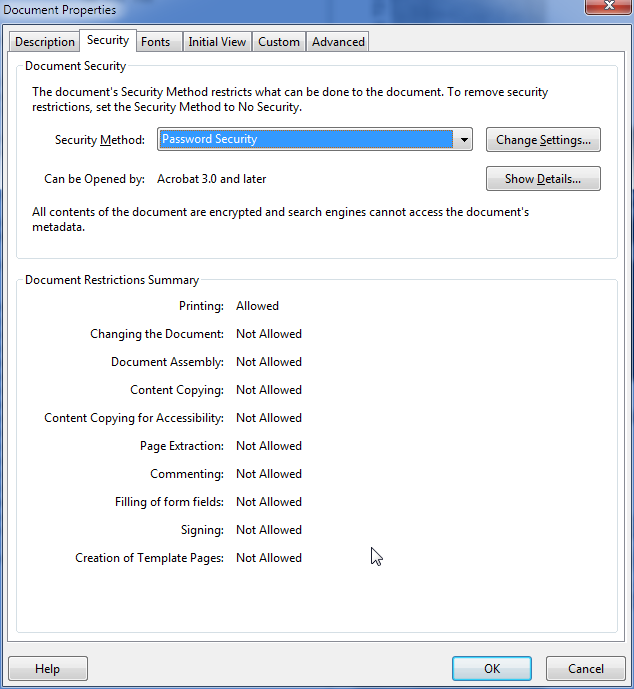

Mijn EndNote bibliotheek bevat na een jaar promoveren inmiddels bijna 800 verwijzingen naar voor mij relevante literatuur. Bij een groot deel daarvan heb ik een PDF-document opgeslagen met het betreffende artikel, een uitdraai van de webpagina, het rapport of soms zelf digitale versies van hele boeken (die zijn ook legaal soms online te vinden!). EndNote bevat alle voor mij relevante metadata, […]