Tegen de tijd dat ik het mailtje gisterenavond zag had ik ook al de follow-up mail met als titel “Let op: Phishing mail verzonden” in mijn mailbox met de waarschuwing om de mail gewoon te verwijderen. Maar het is/was een dusdanige phishing e-mail dat ik hem hier ook even wil plaatsen als waarschuwing en voorbeeld.

Tegen de tijd dat ik het mailtje gisterenavond zag had ik ook al de follow-up mail met als titel “Let op: Phishing mail verzonden” in mijn mailbox met de waarschuwing om de mail gewoon te verwijderen. Maar het is/was een dusdanige phishing e-mail dat ik hem hier ook even wil plaatsen als waarschuwing en voorbeeld.

Normaal gesproken zijn phishing mails die ik ontvang namelijk gemakkelijk te herkennen: ze komen van een bank waar ik geen rekening heb, vragen informatie die ik nooit via de mail zou sturen, bevatten taal en spelfouten, etc.

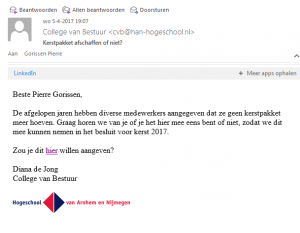

De mail van gisteren was echter geschreven in foutloos Nederlands, bevatte in de “Beste” mijn volledige voornaam en achternaam én was verstuurd van een domeinnaam die leek op die van mijn werkgever: “han-hogeschool.nl” (i.p.v. han.nl)

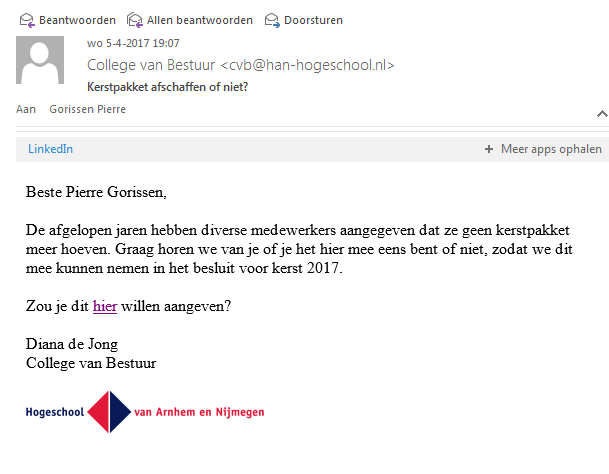

De mail vroeg niet om mijn bankgegevens, maar had een link naar een pagina op (eveneens) han-hogeschool.nl die er exact zo uitziet als de schermpje waarmee ik normaal gesproken ook inlog:

De ene is de echte, de andere niet. Als je goed naar de adresbalk kijkt in de screenshots kun je zien welke wat is. Ik heb even niet getest wat er gebeurt als ik (onjuiste of juiste) inloggegevens in zou vullen, maar ik kan het de collega’s die hier wél voor gevallen zijn absoluut vergeven. Want hoe vaak vul je zo’n schermpje niet in? En in dit verband is het ook nog heel logisch, want je verwacht dat het nodig is om in te loggen om bij een interne pagina te komen waar je je keuze moet aangeven.

Overigens: via Internet Explorer, de standaard browser van de HAN, wordt de pagina netjes weergegeven. Met Chrome zie je wél snel dat er van alles mis is omdat ze de afbeeldingen en CSS bestanden gewoon heel brutaal bij de HAN rippen. En die gebruiken https:// terwijl de rest van de pagina via http:// uitgeleverd wordt. Chrome vindt dat niet fijn.

Goed, dit was een phishing aanval op HAN mailadressen. Ik neem aan, gezien de inhoud van de mail, alleen gericht op medewerkers. Maar als iemand zoveel moeite neemt om een aanval voor te bereiden, dan zou het me niet verbazen als ze zoiets ook op andere plekken gaan proberen. Het is een indrukwekkende combinatie van sociale manipulatie (je doet dingen die heel logisch lijken) en technische uitvoering. Dus let op!

p.s het domein is bij GoDaddy.com geregistreerd via domainsbyproxy.com, dus achterhalen wie hier achter zit zal wel nooit lukken denk ik.

Wow, deze is echt behoorlijk geniepig! Zelfs een techneut als ik dan ben zou er misschien wel ingetrapt zijn. Ik weet niet hoe jullie interne mail er normaliter uit ziet, maar als je niet goed naar de afzender en het domein zou kijken trap je er zo in.

Geen test van de HAN zelf ;-)?

Uiteindelijk (aanvullende mail vanmiddag) bleek het idd een test van de HAN zelf te zijn. Ik ben er nog niet helemaal uit wat ik daar van vind. Er waren erg veel collega’s die er in getrapt zijn, de boodschap was om vooral beter op te letten waar mails vandaan komen of welke url er staat. Maar ja, is dit helemaal eerlijk? En dan vooral in de zin van “wat mag je van gebruikers verwachten?”

En ja, met 2-factor authenticatie zorg je er voor dat zelfs het “vangen” van een wachtwoord in zo’n situatie niet meer genoeg is, maar je kunt gebruikers wel door 10 hoepels laten springen om les veilig te krijgen en dan verzint een hacker weer wat anders.

Bij mezelf overheerst vooral het gevoel dat zo’n aanval niet ondenkbaar zou zijn geweest met een echte hacker en dan hadden we toch echt een probleem gehad. En ik denk dat we niet de enige zouden zijn geweest!